HTTP 超文本传输协议用于客户与服务器端之间的通信。

告知服务器客户端意图的HTTP方法,包括以下几种:

① GET:直接访问URI识别的资源,也就是说根据URI来获取资源。

② POST: 用来传输实体的主体。

③ PUT:用来传输文件。

④ HEAD:用来获取报文首部,和GET方法差不多,只是响应部分不会返回主体内容。

⑤ DELETE:删除文件,和PUT恰恰相反。按照请求的URI来删除指定位置的资源。

⑥ OPTIONS:询问支持的方法,用来查询针对请求URI指定的资源支持的方法。

⑦ TRACE:追踪路径,返回服务器端之前的请求通信环信息。

⑧ CONNECT:要求用隧道协议连接代理,要求在与代理服务器通信时简历隧道,实现用隧道协议进行TCP通信。SSL(Secure Sockets Layer)和TLS(Transport Layer Security)就是把通信内容加密后进行隧道传输的。

GET与POST区别?

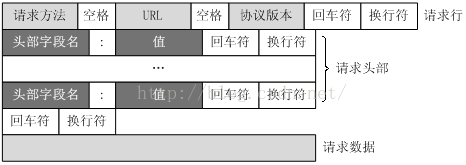

请求报文结构 一个HTTP请求报文由三个部分组成:请求行、请求头、请求体。

请求行由请求方法字段、URL字段和HTTP协议版本字段组成,它们之间用空格分隔。比如https://www.xxx.com/data/info.html HTTP/1.1

HTTP协议版本有两种:HTTP1.0/HTTP1.1。

HTTP客户程序(例如浏览器),向服务器发送请求的时候必须指明请求类型(一般是GET或者 POST)。如有必要,客户程序还可以选择发送其他的请求头。大多数请求头并不是必需的,但Content-Length除外。对于POST请求来说Content-Length必须出现。

常见的请求头字段含义:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 Accept:浏览器可接受的MIME类型。 Accept-Charset:浏览器可接受的字符集。 Accept-Encoding:浏览器能够进行解码的数据编码方式,比如gzip。Servlet能够向支持gzip的浏览器返回经gzip编码的HTML页面。许多情形下这可以减少5到10倍的下载时间。 Accept-Language:浏览器所希望的语言种类,当服务器能够提供一种以上的语言版本时要用到。 Authorization:授权信息,通常出现在对服务器发送的WWW-Authenticate头的应答中。 Content-Length:表示请求消息正文的长度。 Host:客户机通过这个头告诉服务器,想访问的主机名。Host头域指定请求资源的Intenet主机和端口号,必须表示请求url的原始服务器或网关的位置。HTTP/1.1请求必须包含主机头域,否则系统会以400状态码返回。 If-Modified-Since:客户机通过这个头告诉服务器,资源的缓存时间。只有当所请求的内容在指定的时间后又经过修改才返回它,否则返回304“Not Modified”应答。 Referer:客户机通过这个头告诉服务器,它是从哪个资源来访问服务器的(防盗链)。包含一个URL,用户从该URL代表的页面出发访问当前请求的页面。 User-Agent:User-Agent头域的内容包含发出请求的用户信息。浏览器类型,如果Servlet返回的内容与浏览器类型有关则该值非常有用。 Cookie:客户机通过这个头可以向服务器带数据,这是最重要的请求头信息之一。 Pragma:指定“no-cache”值表示服务器必须返回一个刷新后的文档,即使它是代理服务器而且已经有了页面的本地拷贝。 From:请求发送者的email地址,由一些特殊的Web客户程序使用,浏览器不会用到它。 Connection:处理完这次请求后是否断开连接还是继续保持连接。如果Servlet看到这里的值为“Keep- Alive”,或者看到请求使用的是HTTP 1.1(HTTP1.1默认进行持久连接),它就可以利用持久连接的优点,当页面包含多个元素时(例如Applet,图片),显著地减少下载所需要的时间。要实现这一点,Servlet需要在应答中发送一个Content-Length头,最简单的实现方法是:先把内容写入 ByteArrayOutputStream,然后在正式写出内容之前计算它的大小。 Range:Range头域可以请求实体的一个或者多个子范围。例如, 表示头500个字节:bytes=0-499 表示第二个500字节:bytes=500-999 表示最后500个字节:bytes=-500 表示500字节以后的范围:bytes=500- 第一个和最后一个字节:bytes=0-0,-1 同时指定几个范围:bytes=500-600,601-999 但是服务器可以忽略此请求头,如果无条件GET包含Range请求头,响应会以状态码206(PartialContent)返回而不是以200 (OK)。 UA-Pixels,UA-Color,UA-OS,UA-CPU:由某些版本的IE浏览器所发送的非标准的请求头,表示屏幕大小、颜色深度、操作系统和CPU类型。

空行作用是告诉服务器请求头部到此为止。

若方法字段是GET,则此项为空,没有数据。

比如要使用POST方法提交一个表单,其中有user字段中数据为admin,password字段为123456,那么这里的请求数据就是 user=admin&password=123456,使用&来连接各个字段。

总的来说,HTTP请求报文格式就如下图所示:

上面是POST方法,它的请求行URL段中一般是没有参数的,参数放在了报文体中。而GET方法的参数直接置于请求行URL中,报文体则为空。

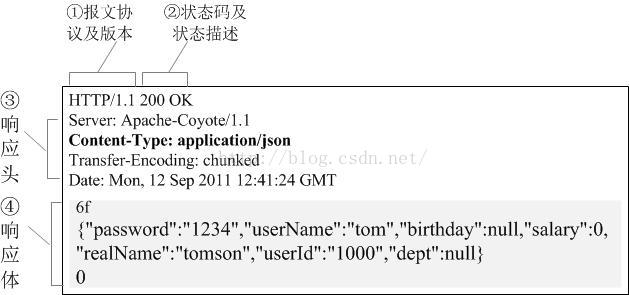

响应报文结构 HTTP响应报文也由三部分组成:响应行、响应头、响应体

响应行

常见状态码:

1 2 3 4 5 6 7 8 9 100~199:表示成功接收请求,要求客户端继续提交下一次请求才能完成整个处理过程。 200~299:表示成功接收请求并已完成整个处理过程。常用200。 300~399:为完成请求,客户需进一步细化请求。例如:请求的资源已经移动一个新地址、常用302(意味着你请求我,我让你去找别人),307和304(我不给你这个资源,自己拿缓存)。 400~499:客户端的请求有错误,常用404(意味着你请求的资源在web服务器中没有)403(服务器拒绝访问,权限不够)。 500~599:服务器端出现错误,常用500。

响应头用于描述服务器的基本信息,以及数据的描述,服务器通过这些数据的描述信息,可以通知客户端如何处理等一会儿它回送的数据。

设置HTTP响应头往往和状态码结合起来。例如,有好几个表示“文档位置已经改变”的状态代码都伴随着一个Location头,而401(Unauthorized)状态代码则必须伴随一个WWW-Authenticate头。然而,即使在没有设置特殊含义的状态代码时,指定应答头也是很有用的。应答头可以用来完成:设置Cookie,指定修改日期,指示浏览器按照指定的间隔刷新页面,声明文档的长度以便利用持久HTTP连接,……等等许多其他任务。

常见的响应头字段含义。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 Allow:服务器支持哪些请求方法(如GET、POST等)。 Content-Encoding:文档的编码(Encode)方法。只有在解码之后才可以得到Content-Type头指定的内容类型。利用gzip压缩文档能够显著地减少HTML文档的下载时间。Java的GZIPOutputStream可以很方便地进行gzip压缩,但只有Unix上的Netscape和Windows上的IE4、IE5才支持它。因此,Servlet应该通过查看Accept-Encoding头(即request.getHeader(“Accept- Encoding”))检查浏览器是否支持gzip,为支持gzip的浏览器返回经gzip压缩的HTML页面,为其他浏览器返回普通页面。 Content-Length:表示内容长度。只有当浏览器使用持久HTTP连接时才需要这个数据。如果你想要利用持久连接的优势,可以把输出文档写入 ByteArrayOutputStram,完成后查看其大小,然后把该值放入Content-Length头,最后通过byteArrayStream.writeTo(response.getOutputStream()发送内容。 Content- Type:表示后面的文档属于什么MIME类型。Servlet默认为text/plain,但通常需要显式地指定为text/html。由于经常要设置 Content-Type,因此HttpServletResponse提供了一个专用的方法setContentType。 Date:当前的GMT时间,例如,Date:Mon,31Dec200104:25:57GMT。Date描述的时间表示世界标准时,换算成本地时间,需要知道用户所在的时区。你可以用setDateHeader来设置这个头以避免转换时间格式的麻烦。 Expires:告诉浏览器把回送的资源缓存多长时间,-1或0则是不缓存。 Last-Modified:文档的最后改动时间。客户可以通过If-Modified-Since请求头提供一个日期,该请求将被视为一个条件GET,只有改动时间迟于指定时间的文档才会返回,否则返回一个304(Not Modified)状态。Last-Modified也可用setDateHeader方法来设置。 Location:这个头配合302状态码使用,用于重定向接收者到一个新URI地址。表示客户应当到哪里去提取文档。Location通常不是直接设置的,而是通过HttpServletResponse的sendRedirect方法,该方法同时设置状态代码为302。 Refresh:告诉浏览器隔多久刷新一次,以秒计。 Server:服务器通过这个头告诉浏览器服务器的类型。Server响应头包含处理请求的原始服务器的软件信息。此域能包含多个产品标识和注释,产品标识一般按照重要性排序。Servlet一般不设置这个值,而是由Web服务器自己设置。 Set-Cookie:设置和页面关联的Cookie。Servlet不应使用response.setHeader(“Set-Cookie”, …),而是应使用HttpServletResponse提供的专用方法addCookie。 Transfer-Encoding:告诉浏览器数据的传送格式。 WWW-Authenticate:客户应该在Authorization头中提供什么类型的授权信息?在包含401(Unauthorized)状态行的应答中这个头是必需的。例如,response.setHeader(“WWW-Authenticate”, “BASIC realm=\”executives\”“)。注意Servlet一般不进行这方面的处理,而是让Web服务器的专门机制来控制受密码保护页面的访问。 注:设置应答头最常用的方法是HttpServletResponse的setHeader,该方法有两个参数,分别表示应答头的名字和值。和设置状态代码相似,设置应答头应该在发送任何文档内容之前进行。 setDateHeader方法和setIntHeadr方法专门用来设置包含日期和整数值的应答头,前者避免了把Java时间转换为GMT时间字符串的麻烦,后者则避免了把整数转换为字符串的麻烦。 HttpServletResponse还提供了许多设置 setContentType:设置Content-Type头。大多数Servlet都要用到这个方法。 setContentLength:设置Content-Length头。对于支持持久HTTP连接的浏览器来说,这个函数是很有用的。 addCookie:设置一个Cookie(Servlet API中没有setCookie方法,因为应答往往包含多个Set-Cookie头)。

响应体就是响应的消息体,如果是纯数据就是返回纯数据,如果请求的是HTML页面,那么返回的就是HTML代码,如果是JS就是JS代码,如此之类。

HTTP响应报文格式就如下图所示。

HTTP是一套很简单、高效的通信协议。缺点就是通信数据都是明文发送的,很容易被拦截后造成破坏,所以使用HTTP协议传输隐私数据时非常不安全。于是网景公司在1994年设计了SSL(Secure Sockets Layer)协议用于对HTTP协议传输的数据进行加密,从而就诞生了HTTPS(Hyper Text Transfer Protocol over Secure Socket Layer)。

HTTPS 超文本传输安全协议是客户端与服务端之间通信安全的解决方案。

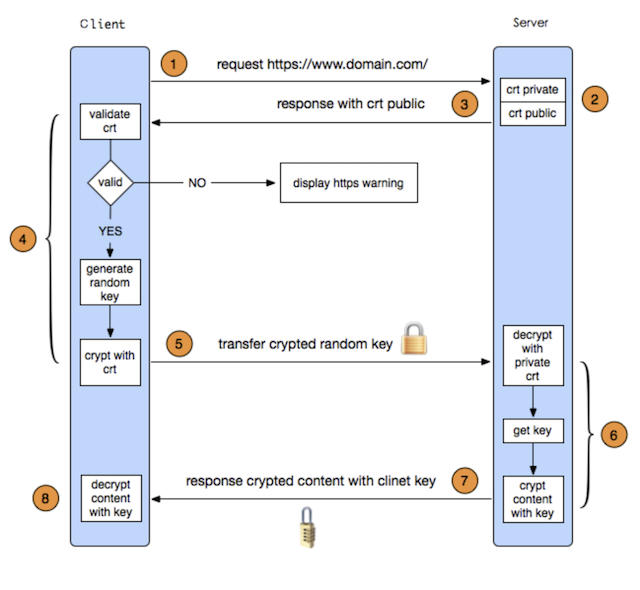

HTTPS工作流程 ①. 客户端发起HTTPS请求

②. 服务端的配置

③. 传送证书

④. 客户端解析证书

⑤. 传送加密信息

⑥. 服务段解密信息

⑦. 传输加密后的信息

⑧. 客户端解密信息

以上就是HTTPS的原理解析。

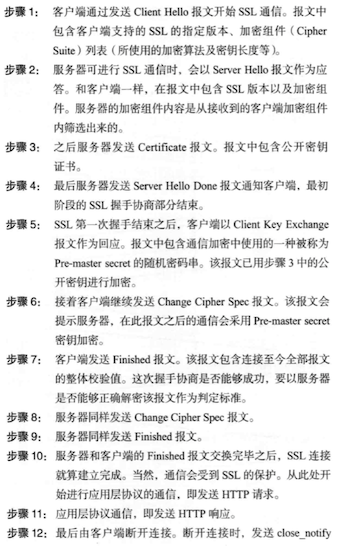

HTTPS更加详细的流程

AFSecurityPolicy 苹果已经封装了HTTPS连接的建立、数据的加密解密功能,我们可以直接访问https网站。但苹果并没有验证证书合法性,无法避免中间人攻击。要做到真正安全通讯,需要我们手动去验证服务端返回的证书。

AFSecurityPolicy 是用来验证证书的

AFSecurityPolicy.h

1 2 3 4 5 6 7 8 9 10 11 /* 要实现认证功能需要添加系统的Security */ // 当满足一个有限的并具有统一主题集合的时候,就考虑用枚举。 typedef NS_ENUM(NSUInteger, AFSSLPinningMode) { AFSSLPinningModeNone, // 客户端不认证 无条件信任服务器的证书 AFSSLPinningModePublicKey, // 客户端认证公钥 AFSSLPinningModeCertificate,// 客户端会对服务器返回的证书同本地证书全部进行校验 };

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 /** SSL Pinning的类型。默认的是`AFSSLPinningModeNone`. */ @property (readonly, nonatomic, assign) AFSSLPinningMode SSLPinningMode; /** 这个属性保存着所有的可用做校验的证书的集合。AFNetworking默认会搜索工程中所有.cer的证书文件。如果想制定某些证书,可使用certificatesInBundle在目标路径下加载证书,然后调用policyWithPinningMode:withPinnedCertificates创建一个本类对象。 注意: 只要在证书集合中任何一个校验通过,evaluateServerTrust:forDomain: 就会返回true,即通过校验。 */ @property (nonatomic, strong, nullable) NSSet <NSData *> *pinnedCertificates; /** 允许无效或过期的证书,默认是不允许 */ @property (nonatomic, assign) BOOL allowInvalidCertificates; /** 验证证书中的域名domain,默认是`YES` */ @property (nonatomic, assign) BOOL validatesDomainName;

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 /** 默认的实例对象,默认的认证设置为: 1. 不允许无效或过期的证书 2. 验证domain 3. 不对证书和公钥进行验证 */ + (instancetype)defaultPolicy; /** 根据pinningMode 创建security policy */ + (instancetype)policyWithPinningMode:(AFSSLPinningMode)pinningMode; /** 根据pinningMode和pinnedCertificates 创建security policy */ + (instancetype)policyWithPinningMode:(AFSSLPinningMode)pinningMode withPinnedCertificates:(NSSet <NSData *> *)pinnedCertificates;

1 2 3 4 5 6 7 8 9 10 /** 返回指定bundle中的证书。如果使用AFNetworking的证书验证 ,就必须实现此方法,并且使用policyWithPinningMode:withPinnedCertificates 方法来创建实例对象。 */ + (NSSet <NSData *> *)certificatesInBundle:(NSBundle *)bundle; /** 核心方法:使用起来是这样的,这个方法AFNetworking在内部调用了。 */ - (BOOL)evaluateServerTrust:(SecTrustRef)serverTrust forDomain:(nullable NSString *)domain;

AFSecurityPolicy.m

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 static BOOL AFServerTrustIsValid(SecTrustRef serverTrust) { BOOL isValid = NO; SecTrustResultType result; // 这个方法会把结果赋值给result 评估/判定(根据策略,如果policy是通过domain生成的,则是域名相关policy验证) __Require_noErr_Quiet(SecTrustEvaluate(serverTrust, &result), _out); //kSecTrustResultUnspecified:不是自己设的证书的通过 //kSecTrustResultProceed:用户自己生成证书通过 /* 大概意思是分两种方式:下边的自定义的意思是,用户是否是自己主动设置信任的,比如有些弹窗,用户点击了信任 1.用户自定义的,成功是 kSecTrustResultProceed 失败是kSecTrustResultDeny 2.非用户定义的, 成功是kSecTrustResultUnspecified 失败是kSecTrustResultRecoverableTrustFailure */ isValid = (result == kSecTrustResultUnspecified || result == kSecTrustResultProceed); _out: return isValid; }

1 2 3 4 5 6 7 8 9 10 11 static NSArray * AFCertificateTrustChainForServerTrust(SecTrustRef serverTrust) { CFIndex certificateCount = SecTrustGetCertificateCount(serverTrust); NSMutableArray *trustChain = [NSMutableArray arrayWithCapacity:(NSUInteger)certificateCount]; for (CFIndex i = 0; i < certificateCount; i++) { SecCertificateRef certificate = SecTrustGetCertificateAtIndex(serverTrust, i); [trustChain addObject:(__bridge_transfer NSData *)SecCertificateCopyData(certificate)]; } return [NSArray arrayWithArray:trustChain]; }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 static NSArray * AFPublicKeyTrustChainForServerTrust(SecTrustRef serverTrust) { SecPolicyRef policy = SecPolicyCreateBasicX509(); CFIndex certificateCount = SecTrustGetCertificateCount(serverTrust); NSMutableArray *trustChain = [NSMutableArray arrayWithCapacity:(NSUInteger)certificateCount]; for (CFIndex i = 0; i < certificateCount; i++) { SecCertificateRef certificate = SecTrustGetCertificateAtIndex(serverTrust, i); SecCertificateRef someCertificates[] = {certificate}; CFArrayRef certificates = CFArrayCreate(NULL, (const void **)someCertificates, 1, NULL); SecTrustRef trust; __Require_noErr_Quiet(SecTrustCreateWithCertificates(certificates, policy, &trust), _out); SecTrustResultType result; __Require_noErr_Quiet(SecTrustEvaluate(trust, &result), _out); [trustChain addObject:(__bridge_transfer id)SecTrustCopyPublicKey(trust)]; _out: if (trust) { CFRelease(trust); } if (certificates) { CFRelease(certificates); } continue; } CFRelease(policy); return [NSArray arrayWithArray:trustChain]; }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 static id AFPublicKeyForCertificate(NSData *certificate) { id allowedPublicKey = nil; SecCertificateRef allowedCertificate; SecPolicyRef policy = nil; SecTrustRef allowedTrust = nil; SecTrustResultType result; // 1. 根据二进制的certificate生成SecCertificateRef类型的证书 // NSData *certificate 通过CoreFoundation (__bridge CFDataRef)转换成 CFDataRef // 看下边的这个方法就可以知道需要传递参数的类型 /* SecCertificateRef SecCertificateCreateWithData(CFAllocatorRef __nullable allocator, CFDataRef data) __OSX_AVAILABLE_STARTING(__MAC_10_6, __IPHONE_2_0); */ allowedCertificate = SecCertificateCreateWithData(NULL, (__bridge CFDataRef)certificate); // 2.如果allowedCertificate为空,则执行标记_out后边的代码 __Require_Quiet(allowedCertificate != NULL, _out); // 3.新建policy为X.509 policy = SecPolicyCreateBasicX509(); // 4.创建SecTrustRef对象,如果出错就跳到_out标记处 __Require_noErr_Quiet(SecTrustCreateWithCertificates(allowedCertificate, policy, &allowedTrust), _out); // 5.校验证书的过程,这个不是异步的。 __Require_noErr_Quiet(SecTrustEvaluate(allowedTrust, &result), _out); // 6.在SecTrustRef对象中取出公钥 allowedPublicKey = (__bridge_transfer id)SecTrustCopyPublicKey(allowedTrust); _out: if (allowedTrust) { CFRelease(allowedTrust); } if (policy) { CFRelease(policy); } if (allowedCertificate) { CFRelease(allowedCertificate); } return allowedPublicKey; }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 #if !TARGET_OS_IOS && !TARGET_OS_WATCH && !TARGET_OS_TV // SecKeyRef转为NSData static NSData * AFSecKeyGetData(SecKeyRef key) { CFDataRef data = NULL; __Require_noErr_Quiet(SecItemExport(key, kSecFormatUnknown, kSecItemPemArmour, NULL, &data), _out); return (__bridge_transfer NSData *)data; _out: if (data) { CFRelease(data); } return nil; } #endif // 这个方法是比较两个key是否相等,如果是ios/watch/tv直接使用isEqual方法就可进行比较。因为SecKeyRef本质上是一个struct,是不能直接用isEqual比较的,正好使用上边的那个方法把它转为NSData就可以了。 static BOOL AFSecKeyIsEqualToKey(SecKeyRef key1, SecKeyRef key2) { #if TARGET_OS_IOS || TARGET_OS_WATCH || TARGET_OS_TV return [(__bridge id)key1 isEqual:(__bridge id)key2]; #else return [AFSecKeyGetData(key1) isEqual:AFSecKeyGetData(key2)]; #endif }

核心方法 当服务器响应提出进行证书验证时,根据之前设置的验证策略来调用该方法进行验证是否通过。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 - (BOOL)evaluateServerTrust:(SecTrustRef)serverTrust forDomain:(NSString *)domain { // 当使用自建证书验证域名时,需要使用AFSSLPinningModePublicKey或者AFSSLPinningModeCertificate进行验证 if (domain && self.allowInvalidCertificates && self.validatesDomainName && (self.SSLPinningMode == AFSSLPinningModeNone || [self.pinnedCertificates count] == 0)) { // https://developer.apple.com/library/mac/documentation/NetworkingInternet/Conceptual/NetworkingTopics/Articles/OverridingSSLChainValidationCorrectly.html // According to the docs, you should only trust your provided certs for evaluation. // Pinned certificates are added to the trust. Without pinned certificates, // there is nothing to evaluate against. // // From Apple Docs: // "Do not implicitly trust self-signed certificates as anchors (kSecTrustOptionImplicitAnchors). // Instead, add your own (self-signed) CA certificate to the list of trusted anchors." NSLog(@"In order to validate a domain name for self signed certificates, you MUST use pinning."); return NO; } NSMutableArray *policies = [NSMutableArray array]; // 需要验证域名时,需要添加一个验证域名的策略 SecPolicyRef if (self.validatesDomainName) { [policies addObject:(__bridge_transfer id)SecPolicyCreateSSL(true, (__bridge CFStringRef)domain)]; } else { [policies addObject:(__bridge_transfer id)SecPolicyCreateBasicX509()]; } // 设置验证的策略 SecTrustSetPolicies(serverTrust, (__bridge CFArrayRef)policies); if (self.SSLPinningMode == AFSSLPinningModeNone) { // SSLPinningMode为AFSSLPinningModeNone时,allowInvalidCertificates为YES,则代表服务器任何证书都能验证通过; 如果它为NO,则需要判断此服务器证书是否是系统信任的证书 return self.allowInvalidCertificates || AFServerTrustIsValid(serverTrust); } else if (!AFServerTrustIsValid(serverTrust) && !self.allowInvalidCertificates) { return NO; } /* 代码能够走到这里说明了 1 全部信任:allowInvalidCertificates = YES 或者 域名是对的 信任 2 通过了根证书的验证(AFServerTrustIsValid) */ // 1 获取验证策略的数据 2 设置策略 3 验证 switch (self.SSLPinningMode) { case AFSSLPinningModeCertificate: { // 全部校验 /* self.pinnedCertificates 取本地证书文件.cer,转化成NSData类型 */ NSMutableArray *pinnedCertificates = [NSMutableArray array]; for (NSData *certificateData in self.pinnedCertificates) { [pinnedCertificates addObject:(__bridge_transfer id)SecCertificateCreateWithData(NULL, (__bridge CFDataRef)certificateData)];// 根据data生成证书对象 } /* 给serverTrust设置锚证书,即再SecTrustEvaluate评估过程中,会根据锚(pinnedCertificates)来进行验证 */ SecTrustSetAnchorCertificates(serverTrust, (__bridge CFArrayRef)pinnedCertificates); // 校验能够信任 if (!AFServerTrustIsValid(serverTrust)) { return NO; } // obtain the chain after being validated, which *should* contain the pinned certificate in the last position (if it's the Root CA) // 从serverTrust评估信任的证书链中获取的证书(AFServerTrustIsValid后再次验证) NSArray *serverCertificates = AFCertificateTrustChainForServerTrust(serverTrust); // 判断本地证书和服务器证书是否相同 for (NSData *trustChainCertificate in [serverCertificates reverseObjectEnumerator]) { if ([self.pinnedCertificates containsObject:trustChainCertificate]) { return YES; } } return NO; } case AFSSLPinningModePublicKey: { NSUInteger trustedPublicKeyCount = 0; // AFSSLPinningModePublicKey是通过比较证书当中公钥(PublicKey)部分来进行验证,通过SecTrustCopyPublicKey方法获取本地证书和服务器证书,然后进行比较,如果有一个相同,则通过验证 NSArray *publicKeys = AFPublicKeyTrustChainForServerTrust(serverTrust);// 从证书中拿公钥数据 // 找到相同的公钥就通过 for (id trustChainPublicKey in publicKeys) { for (id pinnedPublicKey in self.pinnedPublicKeys) { if (AFSecKeyIsEqualToKey((__bridge SecKeyRef)trustChainPublicKey, (__bridge SecKeyRef)pinnedPublicKey)) { trustedPublicKeyCount += 1; } } } return trustedPublicKeyCount > 0; } default: return NO; } return NO; }